Moderne Verschlüsselung konfigurieren

Moderne Verschlüsselung zu konfigurieren ist wichtig, weil sich Bedrohungen und technische Standards ständig weiterentwickeln.

Gründe:

1. Schutz vor aktuellen Angriffsmethoden

- Ältere Verfahren wie MD5, SHA-1 oder TLS 1.0/1.1 gelten als unsicher, weil sie inzwischen praktisch gebrochen oder leicht ausnutzbar sind.

- Angreifer verfügen heute über viel mehr Rechenleistung (Cloud, GPUs, Quantenforschung), wodurch alte Algorithmen schneller kompromittiert werden.

2. Einhaltung von Vorschriften und Standards

- Datenschutzgesetze (z. B. DSGVO, HIPAA, PCI-DSS) fordern den „Stand der Technik“.

- Sicherheitszertifizierungen (ISO 27001, BSI-Grundschutz) setzen moderne Verfahren wie AES-256, TLS 1.2/1.3 oder Elliptic Curve Cryptography voraus.

3. Gewährleistung von Vertraulichkeit, Integrität und Authentizität

- Starke, korrekt konfigurierte Verschlüsselung verhindert, dass Daten unterwegs abgehört oder manipuliert werden.

- Moderne Protokolle bieten „Forward Secrecy“, sodass ein späterer Schlüsselverlust nicht rückwirkend alle alten Daten gefährdet.

4. Zukunftssicherheit und Wartbarkeit

- Neue Standards sind besser dokumentiert, interoperabler und erhalten regelmäßig Updates.

- Frühzeitige Umstellung erleichtert spätere Migrationen (z. B. auf Post-Quantum-Algorithmen).

Praktische Maßnahmen

- Nur aktuelle Protokolle wie TLS 1.3 aktivieren, schwache Cipher Suites deaktivieren.

- Starke Schlüsselgrößen (z. B. 2048/3072-bit RSA oder moderne elliptische Kurven) wählen.

- Zertifikate und Software regelmäßig aktualisieren und überwachen.

Kurz gesagt: Moderne Verschlüsselung ist die Voraussetzung, um Daten heute und in Zukunft wirksam zu schützen, gesetzlichen Anforderungen zu genügen und das Vertrauen von Nutzern oder Kunden zu bewahren.

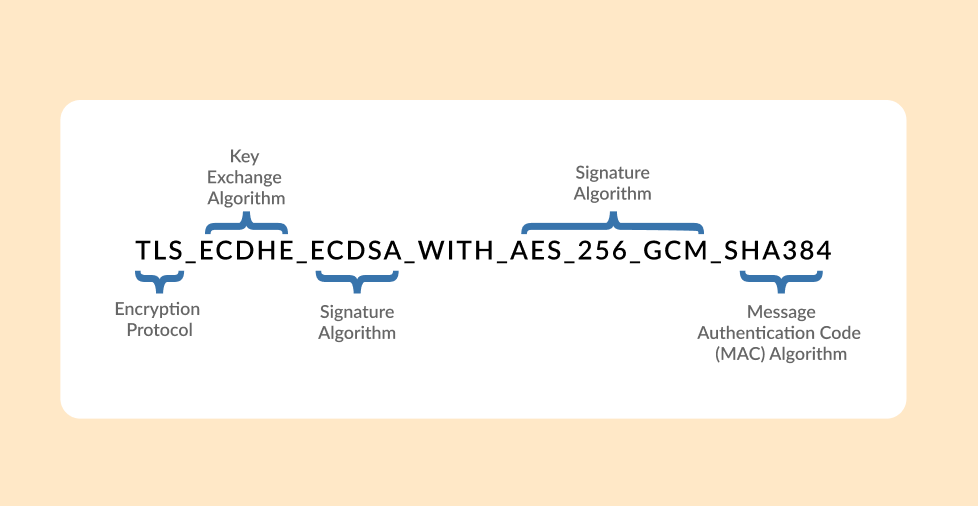

Eine empfohlene sichere Cipher-Liste für Dienste, wie z.B. Dovecot enthält moderne Protokolle wie TLS 1.2 und TLS 1.3, mit starken Verschlüsselungssuiten, die eine perfekte Vorwärtshöre (PFS) und authentifizierte Verschlüsselung mit zugehörigen Daten (AEAD) priorisieren. A good example is ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256, but you Sollte Ihre spezifischen Anforderungen immer mit Best Practices für Sicherheitsversicherungen bestätigen und Tools wie Testssl.sh verwenden, um Ihre Konfiguration zu überprüfen.

Kernprinzipien für eine sichere Verschlüsselungsliste

- Verwenden Sie moderne TLS -Versionen: Beschränken Sie Ihren Server auf TLS 1.2 und TLS 1.3. TLS 1.0 und 1.1 sind veraltet und sollten deaktiviert sein.

- Priorisieren Sie die Perfect Forward Secrecy (PFS): Wählen Sie Chiffren mit ECDHE (elliptische Kurve Diffie-Hellman Ephemeral) oder DHE (Diffie-Hellman Ephemeral) für den Schlüsselaustausch. Diese stellen sicher, dass auch wenn der private Schlüssel eines Servers beeinträchtigt ist, die vergangene verschlüsselte Kommunikation weiterhin sicher bleibt.

- Bevorzugen Sie AEAD-Chiffren: Verwenden Sie AEAD-Chiffren wie AES-GCM über ältere CBC-Mode-Chiffren, um Polsterungs-Orakel-Angriffe zu verhindern.

- Wählen Sie starke Algorithmen aus: Konzentrieren Sie sich auf Chiffren mit mindestens 128-Bit-Verschlüsselung wie AES256-GCM, AES128-GCM und Chacha20-Poly1305.

- Deaktivieren Sie schwache Chiffren: Schließen Sie Veränderungen aus, die veraltet oder unsicher sind, wie RC4, DES, 3DES, MD5 und Protokolle wie SSLV3.

- Stellen Sie die richtige Reihenfolge sicher: Stellen Sie stärkere Chiffren früher in der Liste, damit die Kunden sie priorisieren.